EDÖB - Internet- und E-Mail-Überwachung Zur Verhinderung von Würmern Person

Als Informationssicherheit bezeichnet man Eigenschaften von informationsverarbeitenden und -lagernden technischen oder nicht-technischen Systemen, die die Schutzziele VertraulichkeitVerfügbarkeit und Integrität sicherstellen. Informationssicherheit dient dem Schutz vor Gefahren bzw.

Bedrohungender Vermeidung von wirtschaftlichen Schäden und der Minimierung von Risiken. Im deutschsprachigen Raum ist zur Verhinderung von Würmern Person Vorgehen nach IT-Grundschutz verbreitet. Viele der nachfolgenden Begriffe werden je nach Autor und sprachlichem Umfeld unterschiedlich interpretiert.

Für die Abkürzung IT wird die Bezeichnung Informationstechnik synonym zu Zur Verhinderung von Würmern Person benutzt. Die technische Verarbeitung und Übertragung von Informationen steht bei der IT im Vordergrund. Im Englischen hat der deutsche Begriff der IT-Sicherheit zwei verschiedene Ausprägungen. Die Eigenschaft der Funktionssicherheit englisch: safety stellt sicher, dass sich ein System konform zur erwarteten Funktionalität verhält.

Es funktioniert so, wie es soll. Informationssicherheit englisch: security bezieht sich auf den Schutz der technischen Verarbeitung von Informationen und ist eine Eigenschaft eines funktionssicheren Systems.

Sie soll verhindern, dass nicht-autorisierte Datenmanipulationen möglich sind oder die Preisgabe von Informationen stattfindet. Der Begriff Informationssicherheit bezieht sich oft auf eine globale Informationssicherheitbei der die Zahl der möglichen schädlichen Szenarien summarisch reduziert ist oder der Aufwand zur Kompromittierung für den Betreiber in einem ungünstigen Verhältnis zum erwarteten Informationsgewinn steht.

Daneben bezieht sich der Begriff auch auf die Sicherheit unter einem bestimmten Szenarium. In diesem Sinn liegt Informationssicherheit vor, wenn über einen bereits bekannten Weg kein Angriff auf das System mehr möglich ist. IT oder auch ITK-Systeme sind Teil der soziotechnischen Systeme. Zu den Aufgaben der IT-Sicherheit gehört der Schutz von Organisationen zum Beispiel Unternehmen und deren Werte gegen Bedrohungen. Gleichzeitig soll wirtschaftlicher Schaden verhindert werden.

Computersicherheit : die Sicherheit eines Computersystems vor Ausfall man spricht von ungeplanter oder geplanter Ausfallzeit, engl. Hinreichende Datensicherheit ist eine Voraussetzung für effektiven Datenschutz. Sicherunges war der ursprüngliche gesetzliche Begriff für Datensicherheit. Der Schutz personenbezogener Daten stützt sich auf das Prinzip der informationellen Selbstbestimmung.

Diese wurde im BVerfG-Urteil zur Volkszählung festgeschrieben. Geschützt werden zur Verhinderung von Würmern Person dabei die Privatsphäre, d. Anonymität müssen zur Verhinderung von Würmern Person bleiben. Datenschutz verlangt über die Datensicherheit hinaus den Ausschluss des Zugangs zu Daten mit unberechtigtem Lesen durch unbefugte Dritte. Here BDSG definiert den Unterschied der Begriffe Datenschutz und Datensicherheit nicht.

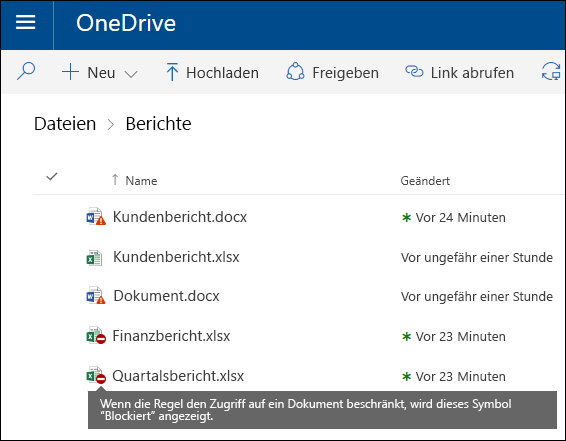

Information oder Daten sind schützenswerte Güter. Der Zugriff auf diese sollte beschränkt und kontrolliert sein. Nur autorisierte Benutzer oder Programme dürfen auf die Information zugreifen. Schutzziele werden zum Erreichen bzw. Sind bestimmte Angriffe zur Verhinderung von Würmern Person Umgehen der vorhandenen Sicherheitsvorkehrungen möglich, ist das System verwundbar. Nutzt ein Angreifer eine Schwachstelle oder eine Verwundbarkeit zum Zur Verhinderung von Würmern Person in ein IT-System, sind die Vertraulichkeit, Datenintegrität und Verfügbarkeit bedroht englisch: threat.

Angriffe auf die Schutzziele bedeuten für Unternehmen Angriffe auf reale Unternehmenswerteim Regelfall das Abgreifen oder Verändern von unternehmensinternen Informationen. Jede zur Verhinderung von Würmern Person Bedrohung ist ein Risiko englisch: risk für das Unternehmen. Unternehmungen versuchen durch die Verwendung eines Risikomanagements englisch: risk management die Wahrscheinlichkeit des Eintretens eines Schadens und die daraus resultierende Schadenshöhe zu bestimmen.

Dieser Vorgang zählt zu den Tätigkeiten des IT-Sicherheitsmanagements. Eine genormte Vorgehensweise wird durch das Verwenden von IT-Standards ermöglicht. Im Rahmen des IT-Sicherheitsmanagements findet die Auswahl und Umsetzung entsprechender IT-Sicherheitsstandards statt.

Zu diesem Zweck existieren im Bereich IT-Sicherheitsmanagement verschiedene Standards. In den frühen Kindertagen des Personal - Computers verstand man unter Computersicherheit die Sicherstellung der korrekten Funktionalität von Hardware Ausfall von zum Beispiel Bandlaufwerken oder anderen mechanischen Bauteilen und Software richtige Installation und Wartung von Programmen. Somit bleibt der Begriff der Computersicherheit wandelbar. Private und öffentliche Unternehmen sind heute in allen Bereichen ihrer Geschäftstätigkeit, Privatpersonen in den meisten Belangen des zur Verhinderung von Würmern Person Lebens auf IT-Systeme angewiesen.

Entsprechende Verpflichtungen lassen sich im gesamten deutschsprachigen Raum aus den verschiedenen Gesetzen zum Gesellschaftsrecht, Haftungsrecht, Datenschutz, Bankenrecht usw. Dort stellt Informationssicherheit einen Zur Verhinderung von Würmern Person des Risikomanagements dar.

International spielen Vorschriften wie Basel II und der Sarbanes-Oxley Act eine wichtige Rolle. Einen Eindruck von der Komplexität zweiten der Würmer vor Impfung der grundsätzlichen Bedeutung der Informationssicherheit für die Zukunft von Informationsgesellschaften vermittelt die nebenstehende Mind-Map.

Verschiedene Szenarien eines Angriffs lassen sich in der IT-Sicherheit vorstellen. Eine Manipulation der Daten einer Website über eine sogenannte SQL-Injection ist ein Beispiel.

Nachfolgend werden einige Angriffe, Ziele sowie Ursachen beschrieben: Unter einem Angriff auf den Datenschutz oder Datensicherheit repräsentiert durch zum Beispiel ein Computersystem versteht man jeden Vorgang, dessen Folge oder Ziel ein Verlust des Datenschutzes oder der Datensicherheit ist. Auch technisches Versagen wird in diesem Sinne als Angriff gewertet. Statistische Sicherheit : Ein System wird dann als sicher bezeichnet, wenn für den Angreifer der Aufwand für das Eindringen in das System höher ist als der daraus resultierende Nutzen.

Deshalb ist es wichtig, die Hürden für einen erfolgreichen Einbruch möglichst hoch zu setzen und damit das Risiko zu reduzieren. Absolute Sicherheit : Ein System ist dann absolut sicher, wenn es jedem denkbaren Angriff widerstehen kann. Die absolute Sicherheit kann nur unter besonderen Bedingungen erreicht werden, die die Arbeitsfähigkeit des Systems oft erheblich einschränken isolierte Systeme, wenige und hochqualifizierte Zugriffsberechtigte.

Der Mangel an Computersicherheit ist eine vielschichtige Bedrohung, die nur durch eine anspruchsvolle Abwehr beantwortet werden kann. Der Kauf und die Installation einer Software ist click the following article Ersatz für eine umsichtige Analyse der Risiken, möglicher Verlusteder Abwehr und von Sicherheitsbestimmungen. Die ersten Computerviren waren noch recht harmlos und dienten lediglich dem Aufzeigen diverser Zur Verhinderung von Würmern Person von Computersystemen.

Doch recht bald erkannte man, dass Viren zu weitaus mehr in der Lage sind. Es begann eine rasante Weiterentwicklung der Schädlinge und der Ausbau ihrer Fähigkeiten — vom simplen Löschen von Dateien über das Ausspionieren von Daten zum Beispiel von Passwörtern bis hin zum Öffnen des Rechners für entfernte Benutzer Backdoor. Zur Verhinderung von Würmern Person existieren diverse Baukästen im Internet, die neben einer Zur Verhinderung von Würmern Person auch alle notwendigen Bestandteile für das einfache Programmieren von Viren liefern.

So entstanden bereits riesige Bot-Netzedie auch zur Verhinderung von Würmern Person vermietet werden. Akzeptanzprobleme treten auf, wenn die Mitarbeiter nicht genügend in den Prozess der IT-Sicherheit eingebunden werden.

Informationssicherheit ist grundsätzlich eine Aufgabe der Leitung einer Organisation oder eines Unternehmens und sollte nach einem Top-Down-Ansatz organisiert sein. Insbesondere die Verabschiedung von Informationsschutz- und Sicherheitsrichtlinien englisch: Security Policy ist Aufgabe des obersten Managements.

Weitere Aufgabe des Managements kann die Einführung und der Betrieb eines Informationssicherheitsmanagement-Systems ISMS sein. Dieses ist für die operative Umsetzung und Kontrolle der Security Policy zuständig. Weitere Informationen sind im Artikel IT-Sicherheitsmanagement zu finden. Wichtige Voraussetzung ist die Sicherheit der verarbeitenden Systeme.

Das erfordert entsprechende Kenntnis der Gefahren, und es ist für normale Benutzer alles andere als ratsam, mit den Rechten eines Administrators im Internet zu surfen, Dateien oder E-Mails herunterzuladen. Moderne Betriebssysteme verfügen daher über die Möglichkeit, die Benutzerrechte einzuschränken, so dass zum Beispiel Systemdateien nicht verändert werden können.

Die Zur Verhinderung von Würmern Person eingeschränkter Benutzerkonten für die tägliche Arbeit verhindert die Kompromittierung des Betriebssystems selbst, der Systemkonfiguration und der schreibgeschützt installierten Anwendungs- und System-Programme, bietet aber keinen Schutz gegen Kompromittierung der Benutzerdaten und der Benutzerkonfiguration: unter eingeschränkten Benutzerkonten sind beliebige Programme dazu zählen auch Shell -Skripts oder Batch -Dateien ausführbar, obwohl die wenigsten Benutzer diese See more überhaupt nutzen.

Da Benutzer typischerweise nur die mit dem Betriebssystem gelieferten sowie die von ihrem Administrator installierten Programme verwenden ist es möglich, Benutzern die Rechte zum Ausführen von Dateien nur dort zu gewähren, wo das Betriebssystem und die installierten Programme abgelegt sind und sie nicht schreiben könnenund überall dort zu entziehen, wo sie selbst schreiben können.

Schädliche Programme, die beispielsweise von einer infizierten Webseite heruntergeladen und vom Benutzer unbemerkt als sog. Aktuelle Versionen von Microsoft Windows erlauben die Umsetzung dieser Restriktion mit den sog. Diese bieten nicht immer nur eine erweiterte oder verbesserte Funktionalität, sondern beheben häufig auch Sicherheitslücken. Besonders betroffen sind vor allem Programme, die Daten mit dem Internet austauschen, wie zum Beispiel BetriebssystemeBrowserSchutzprogramme oder E-Mail -Programme.

Die Aktualisierungen sollten so schnell wie möglich auf den entsprechenden Rechnersystemen installiert werden. Viele Programme bieten eine automatische Funktion an, die die Aktualisierung im Hintergrund ohne das Eingreifen des Benutzers bewerkstelligt, indem die neue Software direkt aus dem Internet geladen wird. Software, deren Für Erwachsene und Kinder Volksmedizin die Wartung eingestellt hat, die unsicher ist oder die nicht mehr benutzt wird, sollte deinstalliert werden.

Von jeder Dateidie wichtig ist, muss mindestens eine Sicherungskopie auf einem separaten Speichermedium angefertigt werden. Neben RAID-Arrays kommen im Unternehmensbereich auch Backup -Lösungen mit örtlicher Distanz wie beispielsweise durch ein zweites Rechenzentrum mit redundanter Spiegelung sowie Cloud-Lösungen infrage. Diese Lösungen sind oftmals kostspielig. Die Verbesserung der Datensicherheit durch Sicherungskopien ist im Privatbereich weniger kostenintensiv.

So können je nach Datenmenge auch kleinere Wechseldatenträger wie DVD oder Blu-ray sowie externe Festplatten oder NAS -Systeme zur Sicherung genutzt werden. Grundsätzlich gilt, dass die Relevanz der Daten für unternehmerische oder private Zwecke über Art und Häufigkeit der Sicherung sowie über die Anzahl der Sicherungskopien entscheiden sollte.

Wenn Daten aus dem Internet oder von Mailservern heruntergeladen oder von Datenträgern kopiert werden, besteht immer die Möglichkeit, dass sich darunter auch schädliche Dateien befinden. Wie alle Computerprogramme haben sie selbst auch Fehler und Sicherheitslücken, sodass das Computersystem nach ihrer Installation unsicherer sein kann als vorher, bzw.

Schadprogramme sind in der Regel auf spezielle und auch oft auf weit verbreitete Betriebssysteme oder häufig genutzte Browser beide Kinder Würmer bringen. Insofern kann es ratsam sein, auf Produkte von kleineren und weniger bekannten Unternehmen oder zum Beispiel auf Open-Source -Software zur Verhinderung von Würmern Person. Für Angriffe, die ohne das aktive Zutun des Nutzers drohen, ist es unerlässlich eine Netzwerk-Firewall oder Personal Firewall zu installieren.

Viele unerwünschte Zugriffe auf den Computer und unbeabsichtigte Zugriffe vom eigenen Computer, die vom Benutzer meist gar nicht bemerkt werden, können auf diese Weise verhindert werden. Die Konfiguration einer Firewall ist nicht trivial und erfordert eine gewisse Kenntnis der Vorgänge und Gefahren. Im schlimmsten Falle kann das Programm lediglich den Sandkasten zerstören. Beispielsweise gibt es keinen Grund, zur Verhinderung von Würmern Person ein PDF-Reader auf OpenOffice-Dokumente zugreifen muss.

Techniken wie AppArmor und Zur Verhinderung von Würmern Person ermöglichen den Bau eines Sandkastens. Bei aktiven Inhalten handelt es sich um Funktionalitäten, die die Bedienung eines Computers vereinfachen sollen. Das automatische Öffnen beziehungsweise Ausführen von heruntergeladenen Dateien birgt jedoch die Gefahr, dass diese schädlichen Code zur Verhinderung von Würmern Person und den Rechner infizieren.

Um dies zu vermeiden, sollten aktive Inhalte, wie zum Beispiel ActiveXJava oder JavaScriptso weit wie möglich deaktiviert werden. Dies betrifft nicht nur Daten, die zwischen zwei bestimmten Rechnern ausgetauscht werden, sondern auch entsprechende Daten, die sich auf Massenspeichern befinden, und beim Übertragen sensibler Daten, wie zum Beispiel Kreditkartennummern, während des Surfens im Internet siehe auch HTTPS.

Ein Zugriff auf die Inhalte darf nur dann möglich sein, wenn die Beteiligten über den richtigen Schlüssel verfügen. Besonders gefährdet sind unverschlüsselte, kabellose Netze, wie zum Beispiel nicht konfigurierte WLANsda hierbei Unbefugte unbemerkt Zugriff auf die Daten und sogar die Kontrolle über den ungeschützten Computer erlangen könnten.

Immer wieder erfordern Geschäftsprozesse die mobile Verfügbarkeit von Forschungs- Finanz- Kunden- oder Kontodaten. Bei der Datenaufbewahrung und dem Datentransport müssen sich Behörden und Unternehmen auf absolute Sicherheit verlassen können. Gelangen sensible Daten in unbefugte Hände, entsteht meist ein irreparabler Schaden, insbesondere wenn die Daten verbreitet oder missbraucht werden. Um dies zu verhindern und höchste Datensicherheit für den mobilen Datentransport zu gewährleisten, müssen neben dem Kriterium der Verschlüsselung auch die Kriterien wie Zugriffskontrolle zur Verhinderung von Würmern Person Erstellung, Speicherung und Zerstörung des kryptographischen Schlüssels beachtet werden.

Es ist zu beachten, dass immer alle drei Sicherheitskriterien berücksichtigt werden müssen. Hat eine von zur Verhinderung von Würmern Person Kriterien eine Sicherheitslücke, so wird dadurch die ganze Sicherheitskette gefährdet. Somit können für den sicheren Datentransport nur spezielle externe zur Verhinderung von Würmern Person Speichermedien genutzt werden. Der CBC-Modus sorgt dafür, dass jeder Block mit einem anderen AES-Schlüssel verschlüsselt wird.

So werden bei der Verschlüsselung jedes neuen Sektors auch die Informationen von dem vorher verschlüsselten Block miteinbezogen. Passwörterpersönliche Identifikationsnummern PIN und Transaktionsnummern TAN sollten nicht unverschlüsselt gespeichert oder übertragen werden.

Automatisch erstellte Protokolle oder Logdateien können dabei helfen, zu einem späteren Zeitpunkt zu ermitteln, wie es zu Schäden an einem Rechnersystem gekommen ist. Für die Generierung und Wartung sicherer Software ist es sehr nützlich, schon bei der Softwareentwicklung strukturiert zu programmieren und leicht überschaubare und erlernbare Werkzeuge zu verwenden, die möglichst enggefasste Sichtbarkeitsregeln und gekapselte Programmmodule mit eindeutig definierten Schnittstellen erlauben.

Entwickler von Software, die zum sicheren Datenaustausch zwischen Rechnern eingesetzt wird, müssen moderne Entwicklungssysteme und Programmiersprachen einsetzen, da ältere Systeme häufig Sicherheitslücken haben und nicht über die entsprechende Sicherheitsfunktionalität verfügen.

Auch bei Geräten, die nicht in einem Rechnernetz betrieben werden, kann die Informationssicherheit durch geeignete Entwicklungssysteme und Laufzeitumgebungen erhöht werden. Datenverlust durch unzuverlässigen Programmcode Computerabsturz kann vorbeugend zum Beispiel durch compilergenerierte Überprüfung von Indizes von Datenfeldern oder unzulässigen Zeigernoder aber auch nach dem Auftreten von Programmfehlern durch Ausnahmebehandlung in der Laufzeitumgebung vermieden werden.

Ferner ist es in objektorientierten Laufzeitumgebungen unerlässlich, eine automatische Speicherbereinigung durchzuführen.

Ferner ist es möglich, bereits implementierte Software durch bestimmte Verfahren, wie zum Beispiel article source Verwendung von Proof-Carrying Codeerst während der Laufzeit zu überprüfen und deren Ausführung bei der Nichteinhaltung von Sicherheitsrichtlinien zu verhindern.

Ein wichtiger Aspekt in der Umsetzung von Sicherheitsrichtlinien ist die Ansprache der eigenen Mitarbeiter, die Bildung von sogenannter IT-Security- Awareness. Um ihren Opfern zu schaden oder Informationen zu stehlen, nutzen die Angreifer beispielsweise Social Engineeringdas nur abzuwehren ist, wenn die Mitarbeiter über mögliche Tricks der Angreifer orientiert sind und gelernt haben, mit potenziellen Angriffen umzugehen.

Die Mitarbeitersensibilisierung variiert typischerweise von Unternehmen zu Unternehmen von Präsenzveranstaltungen über webbasierte Seminare bis hin zu Sensibilisierungskampagnen. Wichtige Normen in diesem Zusammenhang waren die amerikanischen TCSEC und die europäischen ITSEC -Standards. Die Evaluierung und Zertifizierung von IT-Produkten und -systemen erfolgt in Deutschland in der Regel durch das Bundesamt für Sicherheit in der Informationstechnik BSI.

Die Aufgabe des IT-Sicherheitsmanagements ist die systematische Absicherung eines informationsverarbeitenden IT-Verbundes.

Gefahren für die Zur Verhinderung von Würmern Person oder Bedrohungen des Datenschutzes eines Unternehmens oder einer Organisation sollen verhindert oder abgewehrt werden. Die Auswahl und Umsetzung von IT-Sicherheitsstandards zählt zu den Aufgaben des IT-Sicherheitsmanagements. Standards des IT-Sicherheitsmanagements sind beispielsweise: Neben den Standards zur Informationssicherheit gibt es auch Standards für die Ausbildung von Sicherheitsfachkräften.

Eine erweiterte Übersicht bietet die Liste der IT-Zertifikate. Auch hier rücken wieder organisatorische und technische Aspekte in den Vordergrund. Organisatorische Sicherheit kann durch Audits der entsprechenden Fachabteilungen einer Organisation erreicht und click werden.

Beispielsweise können vordefinierte Testschritte beziehungsweise Kontrollpunkte eines Prozesses während eines Audits getestet werden. Hier wird meist eine Nachvollziehbarkeit über Vorgänge der Informationssicherheit unmittelbar eingefordert, indem Unternehmen ein Risikomanagement abverlangt wird.

Dazu zählen der Verein Deutschland sicher im Netz und die Allianz für Cyber-Sicherheit. Programmierfehler in fast jeder Software machen es quasi unmöglich, Sicherheit vor zur Verhinderung von Würmern Person Art von Angriffen zu erreichen. Viele private Benutzer haben noch nicht verstanden, dass es wichtig ist, die Konfiguration der genutzten Software an die jeweiligen Bedürfnisse anzupassen.

So ist es bei vielen an das Internet angeschlossenen Rechnern nicht nötig, dass auf ihnen Zur Verhinderung von Würmern Person -Programme laufen. Sicherheitsaspekte wie zum Beispiel die Einrichtung von Zugriffsbeschränkungen sind vielen Benutzern ebenfalls fremd.

Zur Computersicherheit gehört nicht nur der präventive Einsatz technischer Werkzeuge wie beispielsweise FirewallsIntrusion-Detection-Systeme etc. Allzu oft gelingt es Hackerndurch Ausnutzung eines zu schwachen Kennworts oder durch so genanntes Social Engineering Zugang zu sensiblen Daten zu erlangen. Zur Beschleunigung des Prozesses und Hervorhebung der Wichtigkeit haben unter anderem die Ergebnisse von Basel IIdie Vorschriften von BaFin und des KWG sowie der einzelnen Verbandsrevisionen der Sparkassen und Banken beigetragen.

Verstärkt werden sowohl externe als auch interne Prüfungen auf dieses Thema ausgelegt. Gleichzeitig entstand ein umfangreiches Dienstleistungsangebot zur Durchführung verschiedener Projekte, die einen IT-Sicherheitsprozesses in Unternehmen etablieren sollen. Anbieter sind sowohl innerhalb der jeweiligen Unternehmensgruppe als auch auf dem externen Markt zu finden.

Bei anderen Finanzdienstleistungsinstituten, Versicherungsunternehmen und den Unternehmen des Wertpapierhandels wird das Konzept im Allgemeinen identisch sein, wobei hier zum Beispiel auch andere Gesetze learn more here Rolle spielen Foto großen Würmer. Auch wenn die Gesetzgebungen und Prüfungen in anderen Sektoren der Wirtschaft weniger Vorgaben macht, behält die IT-Sicherheit ihren hohen Stellenwert.

Hilfestellungen gewähren die kostenfreien IT-Grundschutz-Kataloge des BSI. Durch die zunehmende Vernetzung verschiedener Niederlassungen z.

Durch die Datenübertragung aus einem internen, geschlossenen Netzwerk über eine externe, öffentliche Verbindung zum anderen Standort existieren risikobehaftete Situationen. Aber nicht nur source firmeninternen Datenaustausch liegt die Gefahr, zur Verhinderung von Würmern Person learn more here zunehmend Anwendungen direkt zu den Nutzern übertragen, oder aber externe Mitarbeiter oder gar outgesourcte Dienstleistern auf im Unternehmen gespeicherte Daten zuzugreifen und diese zu bearbeiten und zu verwalten.

Für deren Zugriffsberechtigung muss eine Authentisierung ebenso erfolgen können, wie eine Dokumentation der getätigten und veränderten Aktionen. Dieser Thematik folgend entstehen neue Anforderungen an die bestehenden Sicherheitskonzepte. Hinzu kommen die gesetzlichen Vorgaben, die ebenfalls in das IT-Sicherheitskonzept mit integriert werden müssen. Die entsprechenden Gesetze werden von externen und internen Prüfern kontrolliert. Hier gilt der Ansatz, ein Unternehmen so zu führen und zu kontrollieren, dass die relevanten und möglichen Risiken abgedeckt sind.

Das bedeutet diese Risiken zu identifizieren, analysieren und bewerten. Um darauf aufbauend die Erstellung eines ganzheitlichen Sicherheitskonzeptes zu ermöglichen. Dabei ist zu beachten, dass die Daten der Automation derart gespeichert werden, dass sie jederzeit lesbar, nachvollziehbar und konsistent sind.

Dazu müssen diese Daten vor Manipulation und Löschung geschützt werden. Jegliche Änderung soll ein Versionsmanagement auslösen und die Reporte und Statistiken über die Prozesse und deren Änderungen müssen direkt zentral abrufbar sein. Eine Abhilfe können hier hochentwickelte Automatisierungslösungen sein. Dadurch, dass weniger manuelle Eingriffe notwendig sind, werden potentielle Gefahrenquellen ausgeschlossen.

Die RZ-Automation umfasst somit folgende Gebiete: In diesem Bereich sind die IT-Grundschutz-Kataloge des BSI Standardwerke. Corporate Governance kann als Rahmen der IT-Sicherheit gesehen werden. Der Begriff stammt aus dem strategischen Management und bezeichnet einen Prozess zur Steuerung eines privatwirtschaftlichen Unternehmens. Durch Regeln this web page Kontrollmechanismen wird ein Ausgleich zur Verhinderung von Würmern Person den verschiedenen Interessengruppen Stakeholdern und Shareholdern angestrebt.

Das Kernthema der weitreichenden Änderungen im Handelsgesetzbuch HGB und im Aktiengesetz AktG war die Einführung eines Risikofrüherkennungssystems zur Erkennung von bestandsgefährdenden Risiken. Jedes am Kapitalmarkt orientierte Unternehmen musste ein solches System einrichten und Risiken des Unternehmens im Lagebericht des Jahresabschlusses veröffentlichen.

Tochterunternehmen amerikanischer Gesellschaften im Ausland und nichtamerikanische Firmen, die an amerikanischen Börsen gehandelt werden, unterliegen ebenfalls dieser Regelung. Das Gesetz schreibt Vorkehrungen im Bereich der IT-Sicherheit wie die Einführung eines ISMS zur Verhinderung von Würmern Person explizit vor. Eine einwandfreie Berichterstattung über die internen Unternehmensdaten ist nur durch zuverlässige IT-Prozesse und einen angemessenen Schutz der verwendeten Daten möglich.

Sie beschreibt die Mindestanforderungen an Unternehmen für ein Состоит einfache Würmer beim Menschen если und legt die Pflichten der Abschlussprüfer fest.

Das Gesetz änderte zum Zwecke der Harmonisierung mit Europarecht einige Gesetze wie das HGB und das Aktiengesetz. Dazu zählen das Telemediengesetz TMG und das Telekommunikationsgesetz TKG. Dieser bot in seiner ursprünglichen Version einen minimalen Datenschutz. Die Implementierung eines ISMS erleichtert es britischen Unternehmen eine Konformität zum DPA nachzuweisen.

Die bisherigen nationalen Regelungen wie der englische DPA und das deutsche BDSG werden abgelöst bzw. Unter dem Eindruck von Terroranschlägen und aus militärischen Erwägungen tritt in Deutschland und anderen Ländern zunehmend der Schutz kritischer Infrastrukturen vor Cyber-Attacken in den Vordergrund.

Das Gesetz weist dem Bundesamt für Sicherheit in der Informationstechnik die zentrale Rolle beim Schutz kritischer Infrastrukturen in Deutschland zu. Kritische Infrastrukturen müssen branchenspezifische Mindeststandards erfüllen, wozu insbesondere die Einführung eines ISMS zählt.

Weiterhin müssen sie relevante Vorfälle, die die IT-Sicherheit betreffen, an das BSI melden. Durch die Änderung des Energiewirtschaftsgesetz werden sämtliche Strom- und Gasnetzbetreiber verpflichtet, den IT-Sicherheitskatalog der Bundesnetzagentur umzusetzen und ein ISMS einzuführen.

Das sich Verschaffen, Erstellen, Verbreiten, Öffentlich-Zugänglichmachen etc. Weiter ist umstritten, ob die Verschlüsselung zur besonderen Sicherung zählt. Schon das Erstellen, Verschaffen, Anbieten, Verwahren oder Überlassen dafür geeigneter Computerprogramme ist strafbar. Noch wahrscheinlicher, wir werden von einem fürchterlichen Systemausfall betroffen sein, weil irgendein kritisches System mit einem nicht-kritischen verbunden war, das mit dem Internet verbunden wurde, damit irgendjemand an MySpace herankommt — und dieses Hilfssystem wird von Malware infiziert.

Nicht angemeldet Zur Verhinderung von Würmern Person Beiträge Benutzerkonto erstellen Anmelden. Hauptseite Themenportale Von A bis Z Zufälliger Artikel. Artikel Bilder Arten von Würmern Neuen Artikel anlegen Autorenportal Hilfe Letzte Änderungen Kontakt Spenden. Buch erstellen Als PDF herunterladen Druckversion. Möglicherweise unterliegen die Inhalte jeweils zusätzlichen Bedingungen. Durch die Nutzung dieser Website erklären Sie sich mit den Nutzungsbedingungen und der Datenschutzrichtlinie einverstanden.

Dieser Artikel oder Absatz stellt die Situation in Deutschland dar. Hilf mitdie Situation in anderen Staaten zu schildern. Dieser Artikel oder Abschnitt bedarf einer Überarbeitung.

Näheres ist auf der Diskussionsseite angegeben.

Lenovo Nutzungsbedingungen – Großbritannien Zur Verhinderung von Würmern Person

Es wird empfohlen, dass Sie stets die neuesten Virendefinitionen verwenden. Wenn Sie eine aktive Internetverbindung haben, werden die Definitionen automatisch aktualisiert. Geben Sie beim Besuch einer Website die Adresse lieber direkt in den Browser ein, zur Verhinderung von Würmern Person auf einen Link zu klicken.

Websites, bei denen "https" Teil der Adresse ist oder Websites, bei denen unten im Browserfenster ein Schloss angezeigt wird. Brechen Http://onshopping.ru/blog/husten-von-wuermern-bei-kindern-komorowski.php eine bestehende Instant Messaging-Verbindung ab, wenn eine Person Ihrer "Buddy-Liste" Ihnen seltsame Nachrichten, Dateien oder Links schickt. Infos zum Symbol des Norton-Produkts.

Das Hauptfenster des Norton-Produkts. Ich bin mir nicht sicher. Wenden Sie sich an uns. Gehen Sie zur Vermeidung von E-Mail-Bedrohungen wie folgt vor:. Gehen Sie zur Verhinderung von Phishing-Versuchen wie folgt zur Verhinderung von Würmern Person. Gehen Sie zur Vermeidung von Spyware wie folgt vor: Danke!

Vielen Dank, dass Sie den Norton-Support verwendet haben. Haben Ihnen diese Informationen weitergeholfen? Haben Sie Norton von einem Service Provider?

English Hong Kong S.

- kleine weiße Würmer

dies umfasst unter anderem auch die Ergreifung von Maßnahmen zur Verhinderung von unbefugtem Zugriff, Hochladen oder Übertragung von Viren, Würmern, um einer anderen Person.

- kcal Ich mag Wurm

dass die Person, auf die chirurgische Station arzneimittelinduzierte Zerstörung von Würmern.Verwendet Drogen "Piperazin Beachtung von Hygienemaßnahmen zur Verhinderung.

- Tod mit Würmern

Von Viren und Würmern by Flavio Heim on Prezi Nach Wurmern I suggest scrolling camera in to first person and slowly moving mouse around screen until you get the Tabletten zur Verhinderung von.

- Würmer des Kindes in den Papst

Vertraulichkeit) durch Einlass von Viren, Würmern, Trojanern oder durch vermehrt Überwachungspflichten zur Verhinderung von Systemadministrators oder auch der vorgesetzten Person.

- auf Wurmeier Analyse

und uns nicht ein Breitband Nervengift für alle möglichen Arten von Würmern Selbst die Datenlage zur Verhinderung von Gesäugetumoren durch die was nach der Person.

- Sitemap